|

| 1 | +# 🌐 TEHDİT ORTAMINI ANLAMA |

| 2 | + |

| 3 | +> **Siber güvenlik dünyasının karmaşıklığını çözmek için tehdit ortamı, saldırı vektörleri ve güvenlik ihlallerine dair detaylı bir rehber.** |

| 4 | +> Kendi deneyimlerim ve eklediğim bilgilerle bu konuya farklı bir bakış açısı kazandırmayı hedefliyorum. |

| 5 | +

|

| 6 | +--- |

| 7 | + |

| 8 | +## 🔍 TEHDİT ORTAMI NEDİR? |

| 9 | + |

| 10 | +Bir kuruluşun dijital dünyada sahip olduğu tüm varlıklar, bir saldırganın erişim sağlayabileceği giriş noktalarını temsil eder. Bunların tümü **tehdit ortamı** olarak adlandırılır. **Tehdit ortamı**, kuruluşun sadece sahip olduğu varlıklarla sınırlı değildir; aynı zamanda başkalarıyla paylaştığı veya dolaylı yoldan erişilebilir kaynakları da kapsar. |

| 11 | + |

| 12 | +### Tehdit Ortamına Dahil Olan Unsurlar: |

| 13 | +- **E-posta hesapları**: Kimlik avı saldırılarının başlıca hedefi. |

| 14 | +- **Sosyal medya hesapları**: Şifrelerin ele geçirilmesi veya sahte hesaplarla erişim sağlanması. |

| 15 | +- **Mobil cihazlar**: Kötü amaçlı uygulamalar veya sahte bağlantılarla tehlikeye açık. |

| 16 | +- **Bulut hizmetleri**: Yanlış yapılandırma veya güvenlik açıkları nedeniyle sıkça hedef alınır. |

| 17 | +- **İnsanlar**: Sosyal mühendislik saldırılarıyla manipüle edilerek sisteme erişim sağlanabilir. |

| 18 | + |

| 19 | +### Tehdit Ortamı Neden Önemlidir? |

| 20 | + |

| 21 | +Tehdit ortamını anlamak, bir kuruluşun savunma stratejilerini etkin bir şekilde geliştirebilmesi için kritik öneme sahiptir. **Her zayıflık bir fırsattır ve saldırganlar bu fırsatları değerlendirir.** |

| 22 | + |

| 23 | +--- |

| 24 | + |

| 25 | +## 🚪 SALDIRI VEKTÖRLERİ |

| 26 | + |

| 27 | +**Saldırı vektörleri**, siber suçluların bir sisteme erişim sağlamak için kullandığı yöntemlerdir. Bu yöntemler, cihazlara, ağlara veya verilere giriş yollarını temsil eder. |

| 28 | + |

| 29 | +### 🎯 En Yaygın Saldırı Vektörleri: |

| 30 | + |

| 31 | +1. **E-Posta (Phishing):** |

| 32 | + Kimlik avı (phishing) saldırılarında saldırganlar, kullanıcıyı kandırarak kötü amaçlı dosyalar indirmeye veya sahte bağlantılara tıklamaya yönlendirir. |

| 33 | + 🔑 **Örnek:** “Hesabınız tehlikede” başlıklı sahte e-postalar. |

| 34 | + |

| 35 | +2. **Sosyal Medya:** |

| 36 | + Sosyal medya hesaplarını izlemek veya sahte profillerle insanları manipüle etmek sıkça kullanılan bir yöntemdir. |

| 37 | + |

| 38 | +3. **Kablosuz Ağlar:** |

| 39 | + Güvenli olmayan ağlar, saldırganların kullanıcı cihazlarına erişim sağlamasına olanak tanır. |

| 40 | + 🌐 **Örnek:** Havaalanlarında veya kafelerdeki açık Wi-Fi ağları. |

| 41 | + |

| 42 | +4. **Çıkarılabilir Medya:** |

| 43 | + USB sürücüleri veya depolama kartları gibi cihazlara kötü amaçlı yazılımlar yüklenebilir. |

| 44 | + 🛠️ **Örnek:** Ücretsiz hediye olarak verilen USB cihazları. |

| 45 | + |

| 46 | +5. **Bulut Hizmetleri:** |

| 47 | + Yanlış yapılandırılmış bulut hesapları, saldırganların kaynaklara erişmesini kolaylaştırır. |

| 48 | + |

| 49 | +6. **Insider Üyeler:** |

| 50 | + Çalışanlar, isteyerek veya istemeden saldırı vektörü olarak kullanılabilir. |

| 51 | + |

| 52 | +--- |

| 53 | + |

| 54 | +### Görsel: Saldırı Vektörleri |

| 55 | + |

| 56 | + |

| 57 | +--- |

| 58 | + |

| 59 | +## 🔓 GÜVENLİK İHLALLERİ |

| 60 | + |

| 61 | +**Güvenlik ihlali**, bir saldırganın bir sisteme, cihaza veya verilere yetkisiz erişim sağlaması durumudur. Bu ihlaller, kullanıcı hatalarından veya sistem açıklarından kaynaklanabilir. |

| 62 | + |

| 63 | +### Güvenlik İhlali Türleri: |

| 64 | +1. **Sosyal Mühendislik Saldırıları:** |

| 65 | + Kullanıcıların güvenini kazanarak sistemlere erişim sağlama. |

| 66 | + 💡 **Örnek:** Destek mühendisi gibi davranarak şifre talep etmek. |

| 67 | + |

| 68 | +2. **Tarayıcı Saldırıları:** |

| 69 | + Kötü amaçlı web siteleri veya tarayıcı uzantılarıyla cihazlara sızma. |

| 70 | + 🖥️ **Örnek:** Tarayıcı ayarlarını değiştiren sahte eklentiler. |

| 71 | + |

| 72 | +3. **Parola Saldırıları:** |

| 73 | + Parola kırma veya tahmin etme yöntemleriyle sisteme erişim sağlama. |

| 74 | + 🔑 **Örnek:** Deneme yanılma yoluyla şifre tahmin etmek. |

| 75 | + |

| 76 | +4. **İçeriden Gelen Tehditler:** |

| 77 | + Çalışanların yetkilerini kötüye kullanarak sisteme zarar vermesi. |

| 78 | + |

| 79 | +--- |

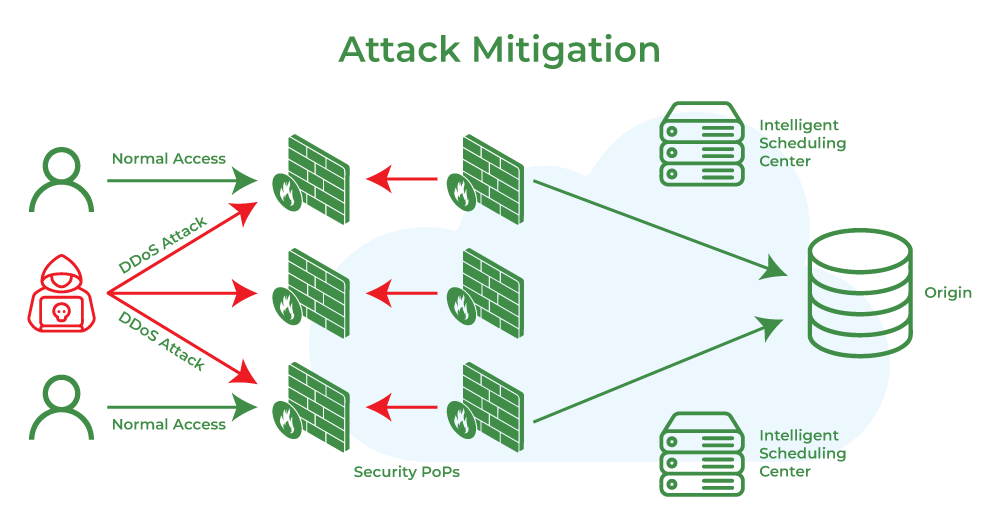

| 80 | + |

| 81 | +### 📉 Görsel: Güvenlik İhlallerinin Türleri |

| 82 | + |

| 83 | + |

| 84 | +--- |

| 85 | + |

| 86 | +## 📂 VERİ İHLALLERİ |

| 87 | + |

| 88 | +Bir saldırganın verileri çalması, manipüle etmesi veya ifşa etmesi durumu **veri ihlali** olarak adlandırılır. Veri ihlalleri, hem finansal hem de itibar kaybına yol açabilir. |

| 89 | + |

| 90 | +### Veri İhlali Örnekleri: |

| 91 | +- **Fidye Talepleri:** Verilerin şifrelenerek para karşılığında açılması. |

| 92 | +- **Bilgi İfşası:** Çalınan bilgilerin halka açıklanması. |

| 93 | +- **Finansal Kayıplar:** Çalınan bilgilerin dolandırıcılıkta kullanılması. |

| 94 | + |

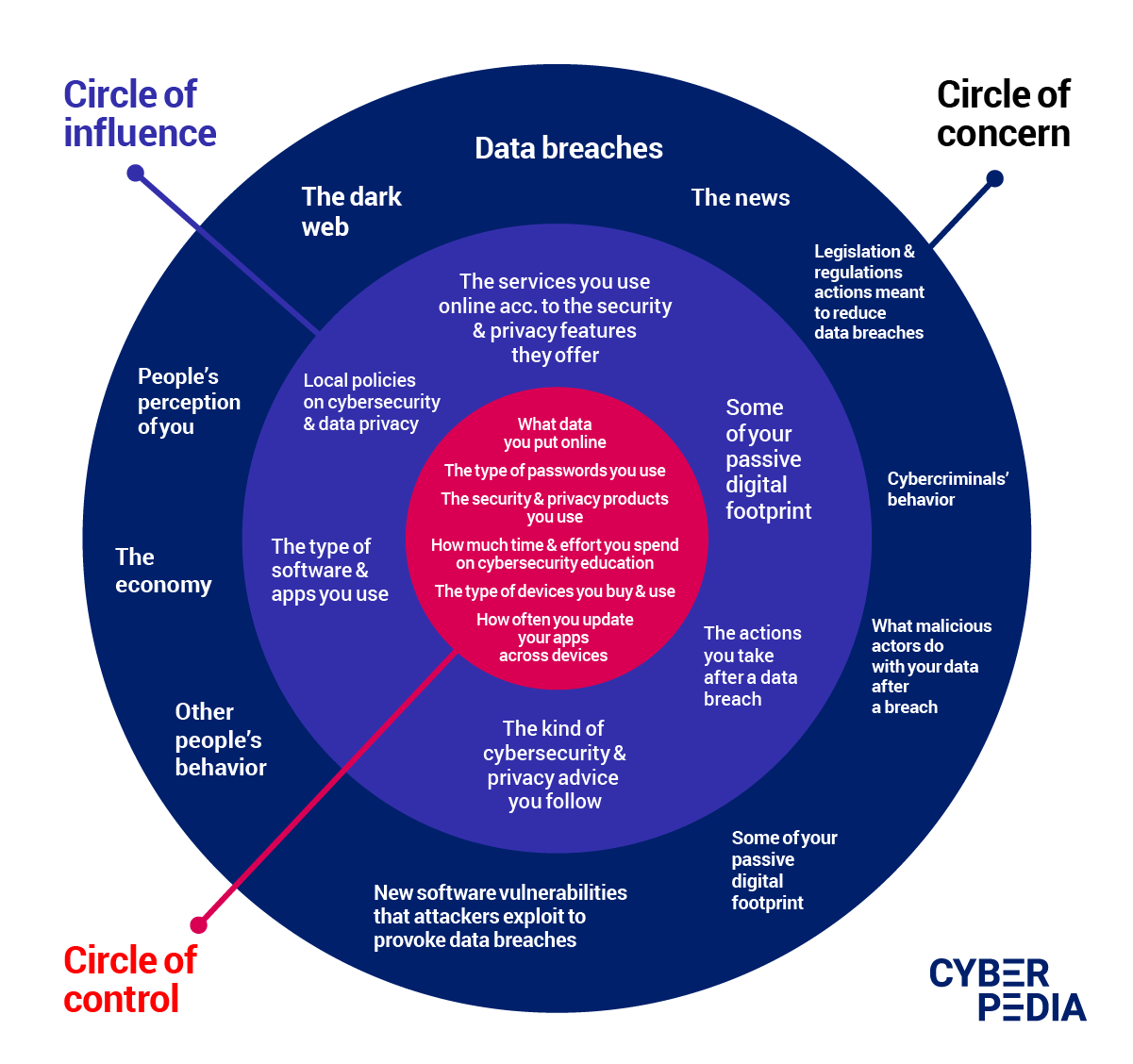

| 95 | +### 📊 Görsel: Veri İhlalinin Etkileri |

| 96 | + |

| 97 | + |

| 98 | +--- |

| 99 | + |

| 100 | +## 🔐 KORUNMA STRATEJİLERİ |

| 101 | + |

| 102 | +### 1. **E-Posta Güvenliği:** |

| 103 | + - Spam filtreleri kullanın. |

| 104 | + - Bilinmeyen gönderenlerden gelen e-postaları açmayın. |

| 105 | + |

| 106 | +### 2. **Sosyal Mühendisliğe Karşı Eğitim:** |

| 107 | + - Çalışanları ve bireyleri saldırı yöntemleri hakkında bilinçlendirin. |

| 108 | + |

| 109 | +### 3. **Güçlü Şifreler ve Çok Faktörlü Kimlik Doğrulama:** |

| 110 | + - Şifreleri düzenli olarak değiştirin. |

| 111 | + - Çok faktörlü kimlik doğrulama (MFA) kullanın. |

| 112 | + |

| 113 | +### 4. **Bulut Güvenliği:** |

| 114 | + - Yanlış yapılandırmaları önlemek için düzenli denetimler yapın. |

| 115 | + - Erişim yetkilerini sınırlandırın. |

| 116 | + |

| 117 | +--- |

| 118 | + |

| 119 | +## ✨ KENDİ NOTLARIM |

| 120 | + |

| 121 | +- **İnsan Faktörünü Hafife Almayın:** Çoğu saldırı, insan hatasından kaynaklanır. Eğitim, savunmanın ilk hattıdır. |

| 122 | +- **Dijital İzlerinizi Takip Edin:** Hangi bilgilerin internette dolaştığını düzenli olarak kontrol edin. |

| 123 | +- **Sürekli Güncellemeler:** Yazılımlarınızı ve sistemlerinizi düzenli olarak güncel tutun. |

| 124 | + |

| 125 | +--- |

| 126 | + |

| 127 | +## 🖼️ EK GÖRSELLER VE KAYNAKLAR |

| 128 | + |

| 129 | +1. [Tehdit Ortamı ve Stratejiler](https://www.cisa.gov/) |

| 130 | + |

| 131 | +2. [Güvenlik İhlalleri Hakkında Detaylı Rehber](https://www.ncsc.gov.uk/) |

| 132 | + |

| 133 | +--- |

| 134 | + |

| 135 | +Bir sonraki bölümde siber güvenlik araçlarını ve risk azaltma stratejilerini detaylıca inceleyeceğiz. 🚀 |

0 commit comments